Table des matières

Radius-Switch

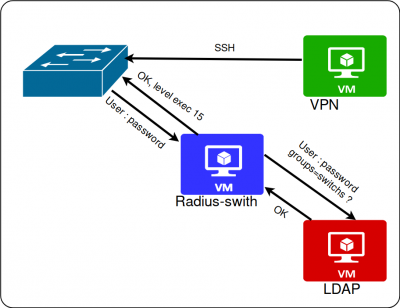

Radius-switch est la machine virtuelle sur laquelle tourne un serveur radius qui permet d'interfacer l'authentification sur les switchs avec le LDAP.

Vous pouvez retrouver le playbook ici pour le déployer sur toute l'infra, sinon pour faire par switch (ne pas configurer la machine radius-switch) c'est ici sous forme de role.

Concrètement comment ça fonctionne :

La connexion sur les switchs n'est autorisée que depuis les VPN et bientôt le bastion SSH, qui permettra notamment de se connecter sur les switchs depuis la salle serveur, ie les noeuds de prods.

Sur les switchs

aaa group server radius radlogin server-private 192.168.102.X auth-port 1812 acct-port 1813 key 7 CLERADIUS cache expiry 48 cache authorization profile radcache cache authentication profile radcache deadtime 2

On définit le group radlogin, on cache les entrée (authorization et authentication) pendant 48 heures, on réessaie de contacter le serveur radius au bout de 2 minutes si il est indisponible.

aaa authentication login default group radlogin cache radlogin local aaa authorization exec default group radlogin cache radlogin local if-authenticated

On utilise donc notre groupe pour s'authentifier le groupe radcache, puis s'il est indisponible, le cache et enfin les comptes en local.

La configuration du cache :

aaa cache profile radcache all

Sur radius-switch

On a la ligne authorization qui permet d'être exec level 15 directement en se connectant, grâce aux lignes :

update reply {

cisco-avpair = "shell:priv-lvl=15"

}

dans la section post-auth du fichier /etc/freeradius/3.0/sites-enabled/default

Et bien sur le fichier de configuration /etc/freeradius/3.0/mods-enabled/ldap que vous pouvez trouvez sur le gitlab, et le fichier /etc/freeradius/3.0/clients.conf avec les switchs de renseignés : les clés ont été générées aléatoirement pour chaque switch.

— Romain Cherré 2017/12/14 15:49